6月29日に発表されたAWSアップデートについて解説します。

アップデートについて

今回紹介するアップデートは以下をソースにしています。

Amazon Virtual Private Cloud (VPC) で、お客様独自のプレフィックスリストを使用して、セキュリティグループとルートテーブルの設定の簡素化が可能に

今回のアップデートでは、あらかじめ設定しておいたプレフィックスリスト(CIDRブロックのリスト)を使って、セキュリティグループやルートテーブルで使い回しができるようになったようです。

早速試してみましょう。

今までセキュリティグループの設定ってどうしてたの?

そもそもセキュリティグループとは

すでにご存知の方は読み飛ばしてください。

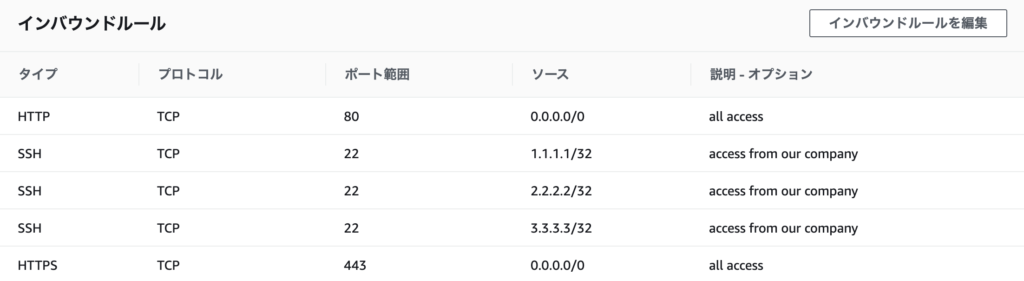

セキュリティグループとはEC2(サーバのこと)の通信を制御するファイアウォールの役割をする設定のことです。実際にみた方がわかると思いますので、以下をご覧ください。

以下はとあるWEBサーバのセキュリティグループ設定の一例です。

いろんな人に見てもらうWEBサイトなのでHTTP(S)通信はどこからでも(CIDRブロック0.0.0.0/0)通信を許可します

一方、サーバの中に入るSSH通信は会社の人だけが行うので会社のグローバルIPアドレスだけに固定しています。会社は3つの拠点をもっている設定で、グローバルIPアドレスも3種類持っています。

その他の通信があった場合はすべて通信を拒否してくれます。要はセキュリティ対策の一貫ですね。

今までどうしてたの?

基本、セキュリティグループはVPCに紐づいています。

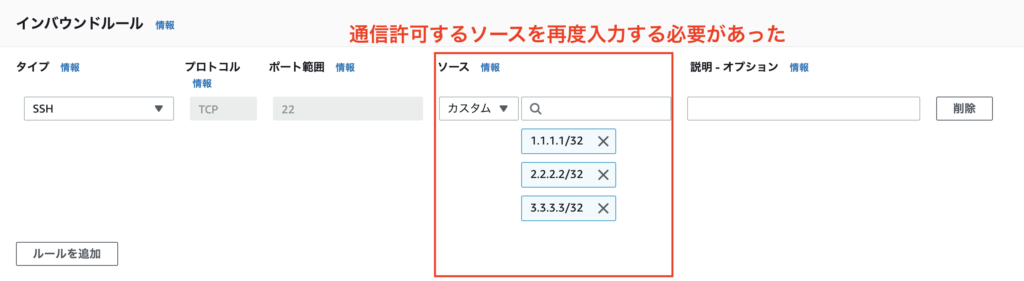

だから同じVPCにEC2を構築する場合なら使い回しが可能なのですが、異なるVPCにEC2を構築する場合、作成済みのセキュリティグループを使うことができません。ですので、もう一度セキュリティグループを作成する必要があります。

上記のようなセキュリティグループの場合、また会社の3拠点のIPアドレスを許可してあげる必要があります。

これはミスの原因にもなりますし、面倒くさいですよね(CloudFormationという機能を使えば、自動化はできますが)。

具体的にどんなことができるようになったの?

今回のアップデートでは、CIDRブロックのリストがあらかじめ登録できるようになったとのことなので、上記の例で会社の3拠点をプレフィックスリストに登録してみましょう。

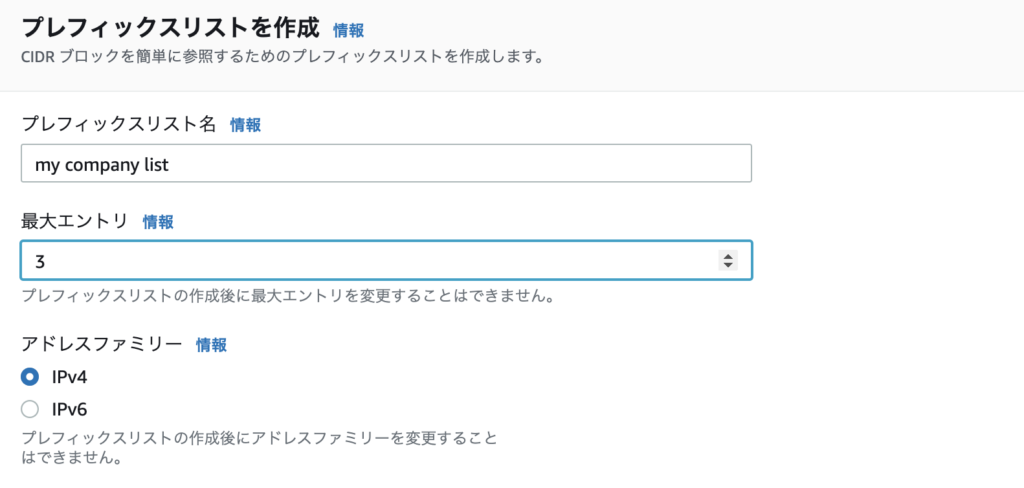

まず初めにVPCの画面から「マネージドプレフィックスリスト」を選択し、「プレフィックスリストを作成」をクリックします。

次にプレフィックリスト名などを設定します。最大エントリとは、登録するCIDRブロックの数です。記載のとおり後から変更することはできないようです。今回は会社の拠点数である3に設定します。

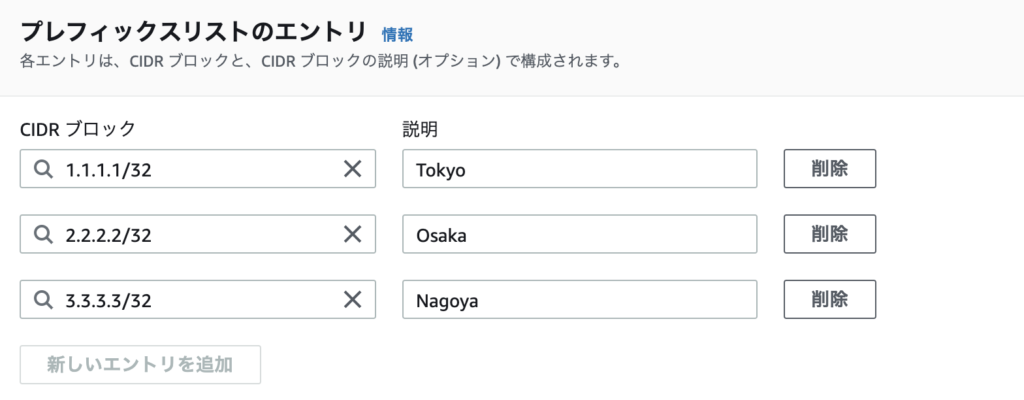

次にCIDRブロックのリストを登録します。これでプレフィックスリストの作成は完了です。

では、セキュリティグループを作成するとき、どんな感じになるか見てみます。

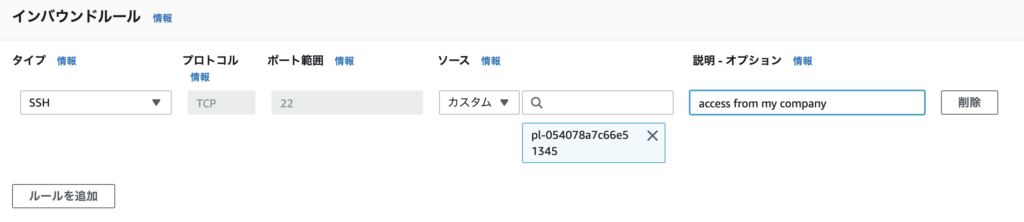

インバウンドルールの設定画面でソースの候補にプレフィックスリストがあり、先ほど作成した「my company list」がありますね!

これを選択すれば下記のようになり、いちいち通信を許可するグローバルIPアドレスを入力する必要がなくなりました。

確かにプレフィックスリストの導入によって、設定が簡素化されましたね。機会があれば実務でも使っていきたいです。